- مهسا رهنمایی

- آموزش

در سالهایی که حجم و تنوع تهدیدات سایبری با سرعت بالایی افزایش پیدا کرده، داشتن یک فایروال تنها یک انتخاب نیست، بلکه ستون اصلی پایداری هر شبکه سازمانی محسوب میشود. بسیاری از شرکتها تا زمانی که با حملات واقعی مواجه نشوند، اهمیت لایههای امنیتی را درک نمیکنند؛ اما مدیران شبکه باتجربه میدانند که کوچکترین خلأ در سیاستهای امنیتی، میتواند مسیر ورود بدافزارها، Ransomware، نشت داده و حملات نفوذی هدفمند را باز کند. در چنین فضایی، فایروالهای سری Fertigate فورتینت به دلیل ترکیب هوشمند کارایی، سادگی مدیریت و عمق امنیت به یکی از استانداردهای بازار تبدیل شدهاند.

این مقاله با هدف ارائه یک آموزش کامل برای راهاندازی فایروال فورتیگیت نوشته شده است؛ آموزشی که نهتنها مراحل نصب و کانفیگ فایروال را قدمبهقدم توضیح میدهد، بلکه نگاه کاربردی و تجربی دارد تا خواننده بتواند پس از مطالعه، فورتیگیت را در یک شبکه سازمانی واقعی اجرا کند. این محتوا برای مدیران شبکه، تیمهای امنیتی و متخصصانی که به دنبال کانفیگ اصولی فایروال FortiGate هستند، تهیه شده و تلاش شده در هیچ بخشی از آن جملهبندی ماشینی یا تغییر غیرطبیعی کلمات دیده نشود.

چرا فایروال فورتیگیت انتخاب اول مدیران شبکه است؟

فورتیگیت یک فایروال نسل جدید (NGFW) است که مجموعهای از قابلیتهای امنیتی پیشرفته را در یک پلتفرم یکپارچه ارائه میدهد. برخلاف فایروالهای سنتی که تنها ترافیک را بر اساس پورت و پروتکل کنترل میکردند، فورتیگیت با استفاده از فناوریهای تشخیص تهدید، هوش مصنوعی و تحلیل رفتاری، بستهها را در لایههای مختلف بررسی میکند. همین ویژگی باعث شده بسیاری از سازمانها برای پیادهسازی امنیت چندلایه در شبکه، فورتیگیت را به عنوان سنگ بنای معماری خود انتخاب کنند.

قابلیتهایی مانند IPS، آنتیویروس، کنترل ترافیک رمزگذاریشده، وبفیلترینگ، مدیریت کاربران، SD-WAN یکپارچه، پشتیبانی از VPNهای متنوع، تونلسازی پیشرفته و اتصال به Forti Analyzer باعث شده فایروال فورتیگیت نه تنها نقش دفاعی داشته باشد، بلکه امکان پایش هوشمند رفتار شبکه را نیز فراهم کند.

ویژگیهایی که باعث شده فورتیگیت به انتخاب اول بسیاری از مدیران شبکه تبدیل شود:

- یکپارچگی کامل قابلیتهای امنیتی در قالب یک پلتفرم واحد

- عملکرد پایدار در حجم بالای ترافیک بدون افت محسوس کارایی

- سادگی مدیریت در کنار انعطافپذیری بالا در طراحی Policyها

- پشتیبانی گسترده از سناریوهای سازمانی، از شبکههای کوچک تا Enterprise

در ادامه مقاله، مراحل کامل نصب و راهاندازی فایروال فورتی گیت را به صورت دقیق و کاربردی بررسی میکنیم تا مدیر شبکه بتواند بدون اتکا به منابع پراکنده، یک اجرای تمیز و استاندارد داشته باشد.

پیشنیازهای نصب و راهاندازی فایروال فورتیگیت

اجرای موفق فایروال Fortigate قبل از روشن شدن دستگاه آغاز میشود. بسیاری از مشکلاتی که بعدها در کانفیگ فایروال فورتیگیت دیده میشود، ریشه در نبود یک طراحی اولیه صحیح دارد. مدیر شبکه باید پیش از هر چیز یک نقشه کلی از توپولوژی، تعداد کاربران، پهنای باند، نقش هر اینترفیس و نوع سیاستهای امنیتی مورد نیاز داشته باشد.

قبل از شروع نصب و کانفیگ فایروال فورتیگیت، توجه به چند پیشنیاز اساسی ضروری است:

- انتخاب مدل متناسب با تعداد کاربران و حجم ترافیک

- طراحی اولیه توپولوژی شبکه و مسیرهای ارتباطی

- مشخصکردن نقش هر Interface و Zone

- تصمیمگیری درباره Mode عملکرد (NAT یا Transparent)

پس از آمادهسازی طرح IP، کابلکشی، نقشه VLANها و ساختار WAN، شبکه آماده ورود به مراحل اجرایی خواهد بود.

ورود اولیه و Basic Setup در فورتیگیت

کانفیگ اولیه تقریباً برای همه مدلها یکسان است. پس از اتصال کابل مدیریت به اینترفیس مخصوص (معمولاً port1 یا MGMT)، دسترسی از طریق مرورگر وب با IP پیشفرض دستگاه انجام میشود. پس از ورود، اولین مرحله تغییر رمز پیشفرض است تا از ریسکهای امنیتی جلوگیری شود.

در Basic Setup، باید نام دستگاه، Time Zone، NTP و تنظیمات اولیه شبکه تعریف شود. یکی از نکاتی که مدیران شبکه حرفهای رعایت میکنند، این است که از همان ابتدا ساختار داشبورد و مانیتورینگ را شخصیسازی میکنند تا در ادامه بتوانند وضعیت فایروال، ترافیک، Sessionها و وضعیت سرویسها را به سرعت بررسی کنند. در این مرحله، فایروال هنوز در وضعیت اولیه است اما پایههای اصلی برای شروع کانفیگ فایروال FortiGate شکل میگیرد.

تنظیم Interfaceها وZoneها (Interface & Zone Configuration)

مرحله تنظیم اینترفیسها یکی از مهمترین بخشهای راهاندازی فایروال فورتیگیت است؛ زیرا کوچکترین خطا در این بخش میتواند باعث ایجاد Loop، ناهماهنگی VLANها یا عدم دسترسی کاربران شود. مدیر شبکه ابتدا باید یک ساختار IP دقیق برای LAN، WAN و DMZ تعیین کند. سپس اینترفیسها بر اساس نقش خود در شبکه تنظیم میشوند.

در برخی شبکهها، بهتر است از Zoneبندی استفاده شود تا سیاستهای امنیتی منظمتر و قابلمدیریتتر شوند. Zoneها زمانی کاربرد دارند که چند اینترفیس نقش مشابهی در شبکه ایفا میکنند، مثل چند لینک WAN یا چند VLAN داخلی. تنظیمات DHCP، سرعت لینک، MTU و تنظیمات مخصوص محیطهای ISP نیز در همین بخش انجام میشود.

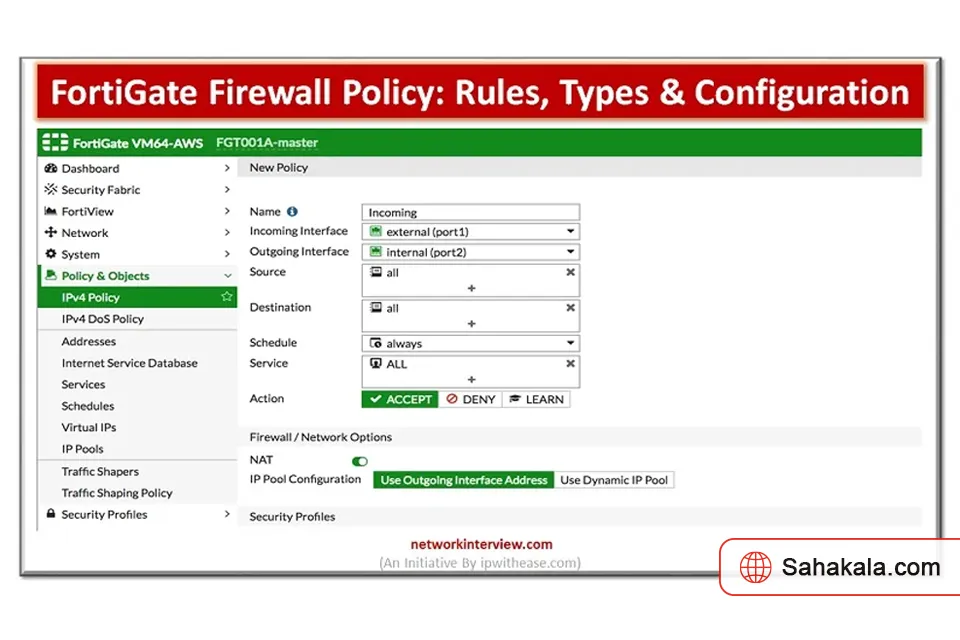

آموزش ساختPolicyها و Ruleهای امنیتی در Fortigate

ساخت Policyها قلب عملکرد فایروال فورتیگیت است؛ جایی که عملاً مشخص میشود چه ترافیکی اجازه عبور دارد، چه پورتهایی مسدود میشوند و چه سرویسهایی زیر نظارت قرار میگیرند. در محیط FortiOS، هر Rule یک مسیر ارتباطی مشخص را از یک Zone یا Interface به Zone دیگر کنترل میکند. ترتیب Ruleها اهمیت زیادی دارد و یکی از تفاوتهای اساسی فورتیگیت با برخی فایروالهای دیگر همین نظم ارزیابی خطبهخط (Top-down) است. فایروال از اولین Rule شروع به بررسی ترافیک میکند و تا زمانی که تطابق رخ دهد، جلو میرود؛ بنابراین قرار دادن Ruleهای خاص در بالاترین بخش، جلوی بسیاری از نشتهای امنیتی احتمالی را میگیرد.

در هنگام ساخت Policy، مدیر شبکه باید عناصر کلیدی مانند Source، Destination، Service، Schedule و Action را با دقت کامل تنظیم کند. در بخش Action، انتخاب Allow یا Deny تنها تصمیم اصلی نیست؛ بلکه فعالسازی NAT در Policy، یکی از مهمترین تنظیمات عملیاتی به شمار میرود. علاوه بر آن، فعال کردن Security Profiles برای Ruleهای مختلف باعث میشود ترافیک عبوری تحت کنترل IPS، آنتیویروس، Web Filter و App Control قرار گیرد. این مرحله نخستین قدم حرفهایسازی در کانفیگ فایروال Fortigate است، زیرا بدون Security Profiles، فایروال تنها نقش یک فیلتر ترافیک ساده را بازی میکند و بخش امنیتی شبکه تقریباً بیاثر خواهد بود.

راهاندازی SSL VPN و IPsec VPN در فایروال فورتیگیت

Fortigate دو نوع VPN اصلی ارائه میدهد: SSL VPN و IPsec VPN. هرکدام مزایا، کاربردها و سطح امنیت متفاوتی دارند. SSL VPN برای دسترسی کاربران ریموت بسیار مناسب است؛ زیرا با استفاده از مرورگر یا FortiClient به سادگی متصل میشود و ترافیک از طریق HTTPS تونلسازی میشود. در مقابل، IPsec VPN برای ارتباط بین دو سایت (Site-to-Site) یا شبکههای سازمانی چند شعبه کاربرد دارد و پایداری بسیار بالایی ارائه میدهد.

در مرحله اول، ساخت Userها و Groupها انجام میشود. این گروهها تعیین میکنند چه کاربری حق دسترسی به چه منابعی دارد. سپس Portalهای SSL VPN برای حالت Web Access یا Tunnel Mode تنظیم میشوند. هر Portal میتواند دسترسی به یک یا چند IPv4 Range، شبکه داخلی یا سرویس حساس را فراهم کند. در حالت IPsec، مراحل شامل ساخت Phase1، تنظیم الگوریتمهای رمزنگاری، تعیین Mode، سپس ساخت Phase2 و تعریف ترافیکهای موردنظر است.

نکات امنیتی VPN اهمیت زیادی دارد: فعالسازی احراز هویت دو مرحلهای، محدود کردن آدرسهای مجاز، تعیین Idle Timeout و بررسی Logها. اگر این بخشها رعایت نشوند، VPN میتواند تبدیل به یک نقطه ضعف جدی در امنیت شبکه شود.

فعالسازی قابلیتهای امنیتی پیشرفته (Security Profiles)

Security Profiles ستون مرکزی قدرت فورتیگیت در مقایسه با فایروالهای ساده است. در این مرحله، فایروال فراتر از کنترل پورت و آدرس عمل میکند و در لایههای مختلف تهدیدات را شناسایی و متوقف میکند. در بخش آنتیویروس، ترافیک در لحظه تحلیل میشود و فایلهای مخرب قبل از رسیدن به سیستم کاربر پاک میشوند. IPS نیز الگوهای حملات شناختهشده و حتی رفتارهای مشکوک را مسدود میکند.

Web Filtering و Application Control نقش کلیدی در کنترل دسترسی کاربران و مدیریت ترافیک دارند. فایروال میتواند سایتهای نامعتبر، تبلیغاتی، مخرب یا دستهبندیشده را مدیریت کند و استفاده از برنامههایی مثل Proxyها، VPNهای ناشناخته و ابزارهای دور زدن امنیت را مسدود کند.

یکی دیگر از قابلیتهای حرفهای فورتیگیت، FortiSandbox است. این ویژگی فایلهای مشکوک را در محیط مجازی اجرا میکند، رفتار آنها را بررسی میکند و نتیجه را به فایروال اعلام میکند. استفاده از Security Profiles پیشرفته، تفاوت اصلی بین یک کانفیگ ساده و یک کانفیگ حرفهای فایروال فورتیگیت محسوب میشود.

مدیریت کاربران، دسترسیها و App Authentication

در هر سازمان حرفهای، مدیریت دسترسی کاربران تنها به ساخت User محدود نمیشود. فورتیگیت با مفهوم RBAC یا Role-Based Access Control این امکان را میدهد که مدیران مختلف تنها به بخشهایی از فایروال که وظیفه آنهاست دسترسی داشته باشند. این موضوع ریسک خطاهای انسانی را به میزان زیادی کاهش میدهد.

احراز هویت در فورتیگیت قابلیت انعطافپذیری بالایی دارد. اتصال به Active Directory، LDAP یا RADIUS باعث میشود کاربران با همان حساب سازمانی خود وارد شبکه شوند و نیازی به مدیریت موازی اطلاعات ورود نباشد. ترکیب این ساختار با احراز هویت دو مرحلهای امنیت را تا حد زیادی افزایش میدهد.

App Authentication نیز یکی از قابلیتهای جدیدتر FortiOS است که بر اساس برنامهها و سرویسها امتیاز دسترسی تعیین میکند و سطح کنترل امنیتی را سطحبندی میکند.

مانیتورینگ، گزارشگیری و لاگینگ در Fortigate

یکی از تفاوتهای مهم متخصص شبکه حرفهای و تازهکار، نحوه نگاه به مانیتورینگ است. فایروال حتی با بهترین Policyها نمیتواند عملکرد خوبی داشته باشد اگر لاگها بررسی نشوند. در منوی Log & Report میتوان انواع لاگها مثل ترافیک، هشدارهای IPS، خطاهای VPN و رخدادهای سیستمی را مشاهده و تحلیل کرد.

اتصال فایروال به FortiAnalyzer یک لایه کاملتر از تحلیل و مانیتورینگ را ارائه میدهد. این ابزار گزارشهای تحلیلی، الگوهای حملات، نقشه ارتباطات و رفتارهای مشکوک را به طور گرافیکی ارائه میدهد و در سازمانهای متوسط تا بزرگ، یک ابزار ضروری محسوب میشود.

تشخیص حملات در لحظه، بررسی تغییرات Ruleها، مانیتورینگ Sessionها و مشاهده وضعیت لینکهای WAN بخشی از امکاناتی است که باعث میشود مدیر شبکه بتواند هرگونه ناهنجاری را قبل از تبدیل شدن به بحران شناسایی کند.

بکاپ، ریستور و آپدیت فریمور فایروال فورتیگیت

هر کانفیگ حرفهای باید به یک برنامه نگهداری منظم مجهز باشد. اولین اصل، گرفتن Backup دورهای از تنظیمات فایروال است. فورتیگیت امکان ذخیرهسازی نسخههای مختلف کانفیگ را فراهم میکند تا در صورت خطا، بتوان به سرعت به نسخه پایدار قبلی بازگشت. Restore تنظیمات نیز با چند کلیک انجام میشود اما باید با دقت مدیریت شود تا تداخل با نسخه فعلی ایجاد نکند.

آپدیت FortiOS یکی از مهمترین بخشهای امنیتی است. نسخههای جدید معمولاً Patchهای امنیتی حیاتی، بهبود عملکرد و قابلیتهای جدید را ارائه میدهند. با این حال، آپدیت همیشه باید برنامهریزیشده باشد تا Downtime ایجاد نشود. فعالسازی HA، استفاده از Maintenance Window و تست اولیه آپدیت از روشهایی است که در سازمانهای حرفهای استفاده میشود.

سناریوی واقعی: پیادهسازی Fortigate در یک شبکه سازمانی

برای درک بهتر مفاهیم مطرحشده در آموزش راهاندازی فایروال فورتیگیت، بررسی یک سناریوی واقعی میتواند تصویر دقیقتری از نحوه اجرای صحیح این تجهیزات در یک شبکه سازمانی ارائه دهد. فرض کنید با یک شرکت متوسط چندشعبهای روبهرو هستیم که دفتر مرکزی آن در تهران قرار دارد و دو شعبه دیگر در شهرهای مختلف فعال هستند. این سازمان علاوه بر دسترسی امن به اینترنت، نیازمند ارتباط پایدار بین شعب، دسترسی امن کاربران دورکار و حفاظت از سرویسهای داخلی در برابر تهدیدات خارجی است.

در این سناریو، یک فایروال Fortigate بهعنوان هسته امنیتی در مرکز داده دفتر اصلی نصب میشود. لینک اینترنت اصلی و لینک پشتیبان روی این دستگاه پیادهسازی شده و با استفاده از قابلیت SD-WAN، ترافیک بهصورت هوشمند بین لینکها توزیع میشود. در هر شعبه نیز یک Fortigate سبکتر قرار میگیرد و ارتباط بین سایتها از طریق IPsec VPN بهصورت Site-to-Site برقرار میشود. این تونلها به گونهای تنظیم شدهاند که در صورت قطع یک لینک، مسیر جایگزین بهصورت خودکار فعال شود.

در بخش DMZ، سرورهای وب و سرویسهای عمومی سازمان قرار دارند. با استفاده از Virtual IP و Policyهای دقیق، تنها پورتهای موردنیاز برای این سرویسها باز شده و تمام ترافیک ورودی تحت نظارت IPS و Web Filtering قرار میگیرد. کاربران داخلی از طریق SSL VPN امکان دسترسی امن به منابع شبکه را دارند و احراز هویت آنها با اتصال فایروال به Active Directory انجام میشود. این سناریو نشان میدهد که یک کانفیگ اصولی فایروال فورتیگیت چگونه میتواند همزمان امنیت، پایداری و مدیریت ساده را برای یک سازمان فراهم کند؛ موضوعی که تنها با تجربه عملی و طراحی صحیح قابل دستیابی است.

اشتباهات رایج در راهاندازی فایروال فورتیگیت

با وجود مستندات رسمی و منابع آموزشی متعدد، همچنان بسیاری از شبکهها به دلیل چند اشتباه تکراری دچار مشکلات امنیتی یا عملیاتی میشوند. یکی از رایجترین خطاها، طراحی نادرست Policyهاست. قرار دادن Ruleهای کلی در بالای لیست باعث میشود ترافیک بدون بررسی دقیق عبور کند و عملاً بخش زیادی از ساختار امنیتی بیاثر شود. این اشتباه معمولاً زمانی رخ میدهد که ترتیب Ruleها و منطق بررسی Top-down بهدرستی درک نشده باشد.

خطای دیگر، تنظیم اشتباه NAT است. در بسیاری از موارد، مدیر شبکه SNAT یا VIP را بدون توجه به Routeها و Interfaceها فعال میکند و نتیجه آن، قطع دسترسی سرویسها یا Loop شدن ترافیک است. همچنین، فعال نکردن Security Profiles روی Policyهای Allow یکی از بزرگترین ضعفها در نصب و راهاندازی فایروال فورتی گیت محسوب میشود؛ زیرا فایروال در این حالت صرفاً نقش عبوردهنده ترافیک را ایفا میکند.

ناهماهنگی تنظیمات VPN نیز از دیگر مشکلات متداول است. تفاوت الگوریتمهای رمزنگاری، تعریف نادرست Phase2 و عدم تطابق Subnetها باعث ناپایداری یا قطع ارتباط بین سایتها میشود. در نهایت، مدیریت ضعیف Logها و عدم بررسی منظم گزارشها باعث میشود حملات کوچک یا رفتارهای مشکوک تا مدتها شناسایی نشوند و به یک تهدید جدی تبدیل شوند.

جمعبندی:

راهاندازی فایروال فورتیگیت یک فرآیند چندمرحلهای و تخصصی است که از طراحی اولیه شبکه آغاز میشود و تا مانیتورینگ و نگهداری مداوم ادامه دارد. در این مقاله تلاش شد آموزش راهاندازی فایروال فورتیگیت بهصورت جامع و کاربردی ارائه شود؛ از مفاهیم پایه و تنظیمات اولیه گرفته تا پیادهسازی VPN، فعالسازی قابلیتهای امنیتی پیشرفته و بررسی سناریوهای واقعی سازمانی. اجرای صحیح هر یک از این مراحل، نقش مستقیمی در امنیت، پایداری و عملکرد شبکه دارد.

نکتهای که در تمام این مراحل اهمیت دارد، تجربه عملی و نگاه تحلیلی به شبکه است. فایروال فورتیگیت زمانی بیشترین کارایی را ارائه میدهد که کانفیگ آن متناسب با نیاز واقعی سازمان انجام شود، نه بر اساس تنظیمات پیشفرض یا راهکارهای عمومی. سازمانهایی که به دنبال امنیت پایدار و قابل اعتماد هستند، معمولاً از خدمات تیمهایی استفاده میکنند که تجربه عملی در طراحی و پیادهسازی Fortigate در پروژههای واقعی را دارند.

اگر هدف شما ایجاد یک زیرساخت امن، پایدار و قابل توسعه است، استفاده از راهکارهای حرفهای و اجرای اصولی کانفیگ فایروال Fortigate میتواند نقطه شروع مناسبی باشد؛ تصمیمی که در بلندمدت هزینههای امنیتی و عملیاتی شبکه را به شکل محسوسی کاهش خواهد داد.

سوالات متداول:

۱. چگونه میتوان ترتیب Policyها در Fortigate را برای جلوگیری از نشت ترافیک تنظیم کرد؟

در FortiOS، Policyها به صورت Top-down بررسی میشوند. ابتدا Ruleهای حساس و محدود را تعریف کرده و سپس Ruleهای عمومی را قرار دهید. فعالسازی Security Profiles روی Ruleهای Allow، امنیت را تقویت میکند و از عبور ناخواسته ترافیک جلوگیری میکند.

۲. چه تفاوتی بین SSL VPN و IPsec VPN در Fortigate وجود دارد و چه زمانی باید از هر کدام استفاده کرد؟

SSL VPN برای دسترسی کاربران ریموت با مرورگر یا FortiClient مناسب است و پیچیدگی کمتری دارد. IPsec VPN برای ارتباط Site-to-Site و شبکههای چندشعبهای کاربرد دارد و پایداری و امنیت بالاتری ارائه میدهد.

۳. فعالسازی Security Profiles در Fortigate چه تاثیری روی عملکرد شبکه و امنیت دارد؟

Security Profiles مانند IPS، آنتیویروس و Web Filter، ترافیک را در لحظه تحلیل میکنند و تهدیدات را قبل از رسیدن به کاربران مسدود میکنند. بدون فعالسازی این پروفایلها، فایروال صرفاً نقش عبوردهنده ترافیک را دارد و شبکه در معرض حملات قرار میگیرد.

جهت هرگونه مشاوره در زمینه خرید تجهیزات شبکه با ما تماس بگیرید کارشناسان ما آماده پاسخگویی به شما هستند.