- افسانه بنائیان

- آموزش

با پیشرفت فناوری و گسترش دسترسی به اینترنت در سازمانها، شبکهها بیش از هر زمان دیگری در معرض تهدیدهای سایبری قرار دارند. نفوذهای غیرمجاز، حملات بدافزاری و دسترسی به محتوای نامناسب میتوانند امنیت اطلاعات و عملکرد کسبوکار را به شدت تحت تأثیر قرار دهند. به همین دلیل، مدیران شبکه به دنبال ابزارهایی هستند که بتوانند ترافیک شبکه را نه تنها پایش کنند، بلکه آن را به شکل فعال محافظت کنند.

در این میان، راهاندازی IPS و Web Filter در فایروال فورتی نت به عنوان یکی از راهکارهای جامع و اثربخش شناخته میشود. IPS یا سیستم پیشگیری از نفوذ، قادر است حملات شناختهشده و رفتارهای مشکوک در شبکه را شناسایی کرده و قبل از رسیدن آسیب، آنها را مسدود کند. همزمان، Web Filter دسترسی کاربران به سایتها و محتوای نامناسب را محدود میکند و تجربه کاربری امن و کنترلشدهای ایجاد میکند.

در ادامه این مقاله، شما با گامهای دقیق و عملیاتی راهاندازی IPS و Web Filter در فایروال FortiGate آشنا خواهید شد و نکات حرفهای برای بهینهسازی عملکرد این ابزارها را یاد میگیرید، به گونهای که بتوانید آنها را در شبکههای واقعی به بهترین شکل پیادهسازی کنید.

پیشنیازهای راهاندازی IPS و Web Filter در FortiGate

قبل از شروع راهاندازی IPS و Web Filter در فایروال فورتی نت، ضروری است که تمام پیشنیازهای فنی بررسی شود تا فرآیند پیادهسازی بدون مشکل انجام شود و سیستم به شکل بهینه عمل کند. رعایت این نکات، نه تنها از بروز خطا جلوگیری میکند، بلکه کارایی و امنیت شبکه را به شکل قابل توجهی افزایش میدهد.

نسخه Firmware و لایسنس: یکی از مهمترین پیشنیازها، استفاده از نسخه پایدار و بهروز FortiOS است. نسخههای قدیمی ممکن است تمام Signatureهای IPS یا دستهبندیهای Web Filter را پشتیبانی نکنند. علاوه بر آن، برای فعالسازی کامل IPS و Web Filter نیاز به لایسنس Security Bundle یا UTM معتبر دارید. این لایسنس تضمین میکند که دیتابیس IPS و Web Filter همیشه بهروز بوده و شبکه شما در برابر تهدیدهای جدید محافظت شود.

بررسی Policy و Interface: ترافیک شبکه باید از Policyها و Interfaceهای صحیح عبور کند. IP، Gateway و DNS هر Interface باید به درستی تنظیم شده باشد. همچنین Policyها باید به گونهای طراحی شوند که IPS و Web Filter بتوانند ترافیک عبوری را به درستی پایش کنند. تنظیم نادرست میتواند باعث شود قابلیتها اعمال نشوند یا عملکرد شبکه مختل شود.

طراحی Network Topology :IPS و Web Filter تنها روی ترافیک عبوری عمل میکنند. بنابراین، مسیرهای Routing و NAT باید بهدرستی تعریف شوند تا ترافیک از مسیر صحیح عبور کند. طراحی صحیح توپولوژی شبکه، مخصوصاً در سازمانهای بزرگ، برای عملکرد بهینه سیستم حیاتی است.

تهیه Backup: قبل از شروع تنظیمات، همیشه یک Backup کامل از تنظیمات فایروال تهیه کنید. این اقدام ساده، امکان بازگشت سریع به حالت پایدار را فراهم میکند و در صورت بروز اشتباه در پیکربندی، از اختلال در شبکه جلوگیری میکند.

آمادهسازی مانیتورینگ و Logging: برای بررسی عملکرد IPS و Web Filter، توصیه میشود که Logging فعال شود. این کار به شما امکان میدهد فعالیتها و تهدیدها را تحلیل کرده و در صورت نیاز تنظیمات را بهینه کنید.

💡 بیشتر بدانید: نحوه راهاندازی HA Cluster در فایروال فورتی گیت

در گذشته مقالهای در خصوص راهاندازی HA Cluster قرار دادیم که پیشنهاد میکنم خواندن آن را از دست ندهید که اینجا به کارتان میآید!

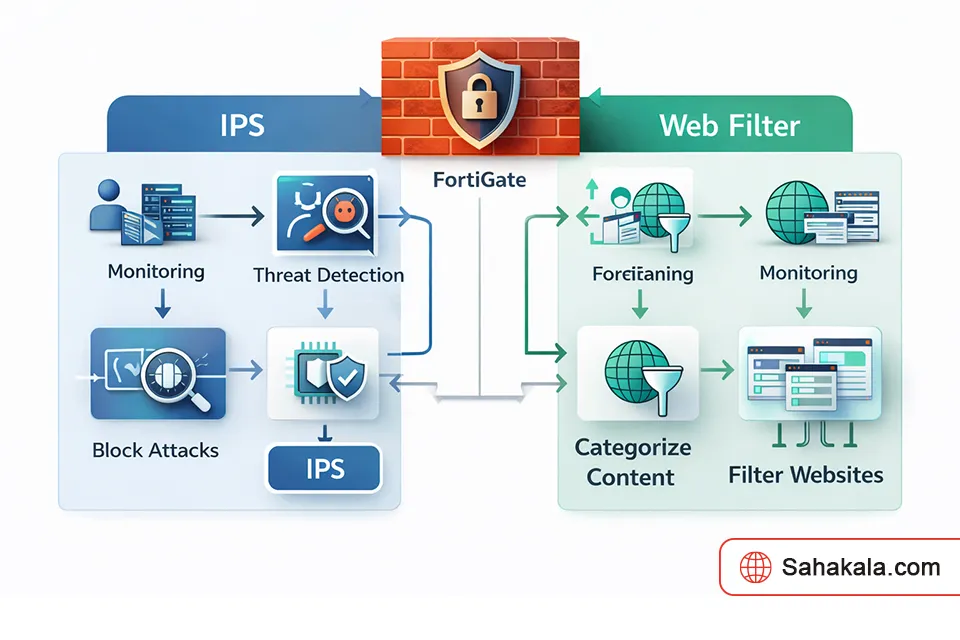

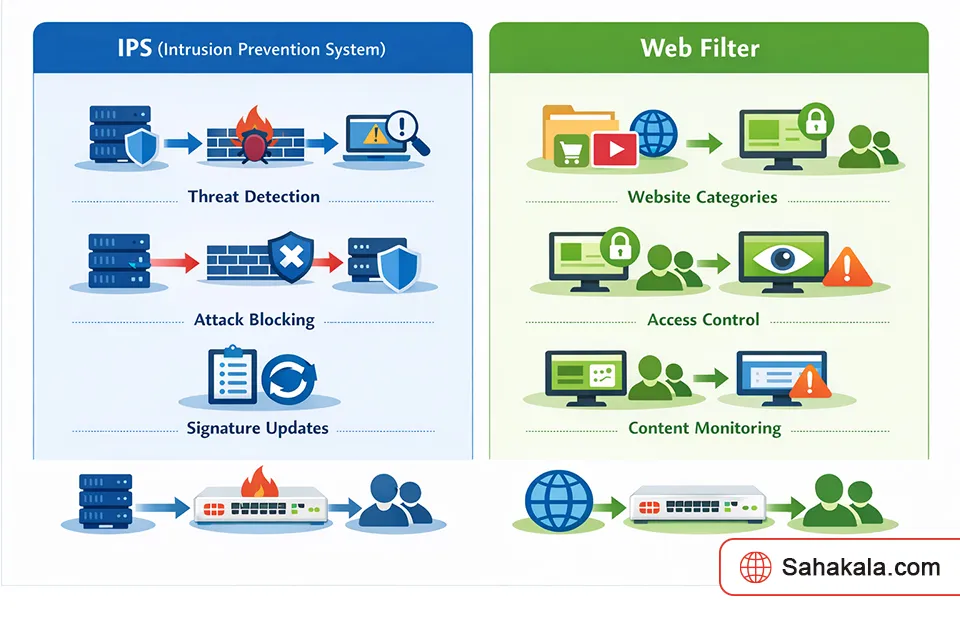

تفاوت IPS و Web Filter و نقش هر کدام در امنیت شبکه

در شبکههای سازمانی، درک تفاوت IPS و Web Filter برای طراحی سیاستهای امنیتی بسیار حیاتی است. هر یک از این ابزارها وظایف مشخص خود را دارند و ترکیب آنها یک لایه امنیتی جامع ایجاد میکند.

IPS (Intrusion Prevention System)

IPS یک سیستم فعال برای شناسایی و جلوگیری از حملات شناختهشده و الگوهای مخرب است. این سیستم قادر است تهدیدهای شبکهای را قبل از رسیدن به سرورها و کاربران مسدود کند. به عبارت دیگر، IPS مانند یک نگهبان عمل میکند که تهدید را در لحظه شناسایی کرده و اقدام مناسب انجام میدهد.

ویژگیهای اصلی IPS شامل شناسایی حملات با استفاده از Signatureها، مسدود کردن تهدیدها قبل از رسیدن به منابع حیاتی، ثبت لاگها برای تحلیل و پاسخ به تهدید، و کاهش خطرات امنیتی در شبکههای سازمانی است.

Web Filter

Web Filter وظیفه کنترل دسترسی کاربران به وبسایتها و محتوای اینترنتی را دارد. با استفاده از دستهبندیهای آماده یا Custom URL، مدیران شبکه میتوانند محدودیتهای دسترسی اعمال کنند، از جمله مسدود کردن سایتهای مخرب، شبکههای اجتماعی یا محتوای نامناسب.

ویژگیهای اصلی Web Filter شامل دستهبندی سایتها و اعمال محدودیت، کنترل محتوای مبتنی بر سیاست سازمانی و قابلیت ترکیب با Policyهای Firewall برای مدیریت دقیق ترافیک است.

جدول مقایسه IPS و Web Filter:

| ویژگی | IPS | Web Filter |

|---|---|---|

| هدف اصلی | شناسایی و مسدود کردن حملات شبکهای | کنترل دسترسی به وبسایتها و محتوا |

| نوع عملکرد | فعال (Preventive) | محدودکننده (Restrictive) |

| مبنا | Signature و رفتار شبکه | دستهبندی سایت و URL |

| تاثیر روی ترافیک | بررسی بستههای شبکه و جلوگیری از تهدید | مسدود کردن یا اجازه دسترسی به سایتها |

| نمونه کاربرد | جلوگیری از حملات SQL Injection، DoS، Malware | مسدود کردن سایتهای مخرب، شبکههای اجتماعی در سازمان |

نکات عملی برای مدیران شبکه : ترکیب IPS و Web Filter باعث میشود شبکه هم در برابر تهدیدها محافظت شود و هم رفتار کاربران کنترل شود. برای عملکرد بهینه، ابتدا IPS را در حالت Monitor تست کرده و سپس Web Filter را با دستهبندیهای محدود شده اعمال کنید. هنگام اعمال سیاستها، اطمینان حاصل کنید که هر دو ابزار روی همان Policyها یا Interfaceها هماهنگ باشند تا از Conflict جلوگیری شود. تجربه عملی نشان داده است شبکههایی که IPS و Web Filter را بهصورت هماهنگ پیادهسازی میکنند، نه تنها تهدیدها را کاهش میدهند بلکه گزارشگیری و تحلیل فعالیت کاربران نیز دقیقتر و قابل اعتمادتر خواهد بود.

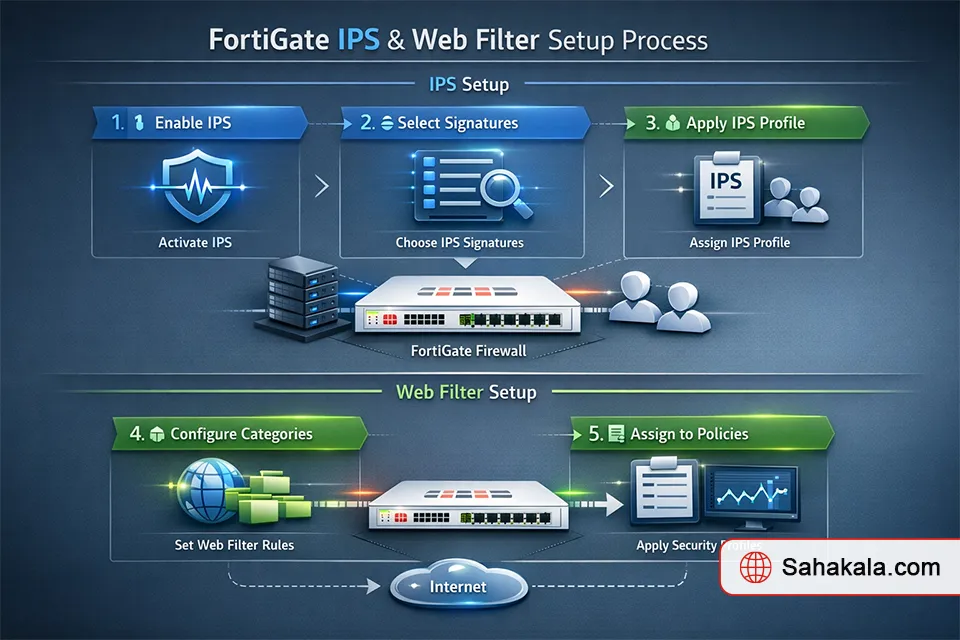

مراحل راهاندازی IPS در فایروال FortiGate

راهاندازی IPS در FortiGate یکی از اقدامات حیاتی برای حفاظت شبکه است. IPS با شناسایی حملات شبکهای و الگوهای مخرب، از ورود تهدیدها به سرورها و دستگاههای کاربران جلوگیری میکند.

مرحله ۱: فعالسازی Feature IPS

وارد محیط مدیریتی FortiGate شوید و مسیر زیر را دنبال کنید:Security Profiles → Intrusion Prevention → Create New

در این بخش میتوانید یک Profile جدید بسازید یا از Profile پیشفرض استفاده کنید. فعالسازی IPS به صورت مرکزی انجام میشود و قابل اتصال به چندین Policy است.

مرحله ۲: انتخاب Signatureها

Signatureها هسته اصلی عملکرد IPS هستند و به شناسایی حملات شناختهشده کمک میکنند. FortiGate Signatureهای متنوعی دارد که میتوان آنها را بر اساس سطح ریسک و نوع حمله فعال کرد:

- Signatureهای Recommended: مناسب برای حفاظت عمومی شبکه

- Signatureهای High-Risk: مناسب برای حفاظت شدید و حساس

- Signatureهای Custom: برای شناسایی حملات خاص یا تهدیدهای داخلی

مرحله ۳: تنظیم Action برای هر Signature

هر Signature میتواند Action متفاوتی داشته باشد: Monitor، Block یا Allow. در شبکههای بزرگ، پیشنهاد میشود ابتدا از حالت Monitor استفاده کنید تا اثر تنظیمات روی ترافیک واقعی بررسی شود و سپس Signatureهای حساس در حالت Block فعال شوند.

مرحله ۴: اتصال IPS به Firewall Policy

پس از ایجاد Profile و انتخاب Signatureها، Profile باید به Firewall Policy مربوطه متصل شود تا تمام ترافیک عبوری بررسی شود و تهدیدها قبل از رسیدن به منابع حیاتی شناسایی شوند.

راهاندازی Web Filter در فایروال FortiGate

Web Filter یکی از ابزارهای حیاتی FortiGate برای مدیریت دسترسی کاربران به اینترنت است و تجربه کاربری امن و سازمانیافته ایجاد میکند.

مرحله ۱: ساخت و فعالسازی Web Filter ProfileSecurity Profiles → Web Filter → Create New

در این بخش میتوانید نام Profile، سطح امنیت، دستهبندی سایتها و قوانین دسترسی (Allow, Block, Monitor) را تعیین کنید.

مرحله ۲: تعریف دستهبندیها و محدودیتها

| دستهبندی | Action پیشنهادی | توضیح |

|---|---|---|

| سایتهای مخرب | Block | جلوگیری از دسترسی کامل به سایتهای شناختهشده خطرناک |

| شبکههای اجتماعی | Monitor | ثبت فعالیت کاربران بدون مسدودسازی کامل |

| سایتهای آموزشی | Allow | دسترسی کامل به منابع ضروری برای آموزش |

| سایتهای غیرضروری | Block | محدود کردن دسترسی به سایتهای غیرکاری |

مرحله ۳: اتصال Web Filter به Firewall Policy

پس از ایجاد Profile و تنظیم قوانین، Profile باید به Policy مربوطه متصل شود. ابتدا Profile را روی یک Policy آزمایشی تست کنید و پس از اطمینان از عملکرد صحیح، آن را روی Policyهای اصلی اعمال کنید.

مرحله ۴: نکات عملی و تجربه پروژه

تجربه عملی نشان میدهد سازمانهایی که Web Filter را همراه با IPS و Policyهای واضح پیادهسازی میکنند، هم از حملات سایبری جلوگیری کرده و هم مصرف پهنای باند و دسترسی کاربران را بهینه میکنند.

بررسی عملکرد و مانیتورینگ IPS و Web Filter

برای اطمینان از عملکرد بهینه IPS و Web Filter، لازم است عملکرد آنها بهصورت مستمر مانیتور و تحلیل شود.

فعالسازی Logging و Alert: ابتدا Logging برای IPS و Web Filter فعال شود تا تمام فعالیتها ثبت شوند. ایجاد Alert برای رخدادهای مهم باعث واکنش سریع به تهدیدها میشود.

تحلیل گزارشها و رفتار کاربران: با تحلیل لاگها میتوان تعداد حملات شناساییشده، سایتهای مسدود شده و بخشهایی که بیشترین تخلف را داشتهاند، بررسی کرد.

جدول نمونه KPIها برای مانیتورینگ:

| شاخص عملکرد (KPI) | هدف | توضیح |

|---|---|---|

| تعداد حملات شناساییشده IPS | کاهش مداوم | نشاندهنده اثرگذاری IPS |

| درصد سایتهای مسدود شده | ۹۵% | صحت اعمال Web Filter |

| میزان ترافیک عبوری بلاک شده | بهینه | بررسی تاثیر IPS روی Performance |

| زمان واکنش به تهدید | کمتر از ۵ دقیقه | میزان کارایی تیم امنیتی |

تجربه پروژه: سازمانهایی که مانیتورینگ فعال IPS و Web Filter را اجرا کردهاند، توانستهاند حملات موفق شبکهای را به حداقل برسانند، دسترسی کاربران به محتوای نامطلوب را مدیریت کنند و مشکلات Performance ناشی از تنظیمات را سریعاً شناسایی و اصلاح کنند.

نکته حرفهای: ترکیب مانیتورینگ IPS و Web Filter با Policyهای دقیق و بهروزرسانی مستمر، شبکهای امن و پایدار ایجاد میکند و مدیریت تهدیدها و دسترسیها را بسیار سادهتر میسازد.

بهترین شیوهها و نکات حرفهای برای راهاندازی IPS و Web Filter

راهاندازی IPS و Web Filter در فایروال FortiGate تنها به فعالسازی قابلیتها محدود نمیشود. رعایت بهترین شیوهها و نکات حرفهای باعث بهینهسازی عملکرد شبکه، افزایش امنیت و کاهش مشکلات عملیاتی میشود. در ادامه، مراحل و توصیههای عملی برای پیادهسازی مؤثر ارائه شده است:

۱. پیادهسازی مرحلهای: فعال کردن همه Signatureها و دستهبندیها بهصورت همزمان میتواند عملکرد شبکه را کاهش دهد و مشکلات غیرمنتظره ایجاد کند. بهترین روش این است که ابتدا IPS در حالت Monitor فعال شود تا ترافیک شبکه بدون مسدودسازی تحلیل شود. سپس Web Filter با دستهبندی محدود اعمال گردد و عملکرد شبکه و گزارشها بررسی شوند. پس از تحلیل دقیق، میتوان Actionهای Block یا Allow را روی ترافیک واقعی اعمال کرد. این روش مرحلهای باعث میشود شبکه هم ایمن باشد و هم عملکرد بهینه خود را حفظ کند.

۲. انتخاب دقیق Signatureها و دستهبندیها: در IPS تنها Signatureهای مهم و پرریسک باید فعال شوند و باقی Signatureها در حالت Monitor باقی بمانند. در Web Filter نیز دستهبندیها باید متناسب با نیازهای سازمان انتخاب شوند. استفاده از Custom URL برای مدیریت دقیق سایتهای داخلی یا ضروری، نقش مهمی در افزایش کنترل و دقت دارد.

۳. بهروزرسانی منظم: دیتابیس IPS و Web Filter در FortiGate بهصورت مداوم بهروزرسانی میشود. بهروزرسانی منظم باعث میشود شبکه در برابر تهدیدهای جدید محافظت شود و از آسیبپذیریها جلوگیری شود. در سازمانهای بزرگ، بهتر است بهروزرسانیها به صورت زمانبندی شده و خودکار انجام شوند تا هیچ تهدید جدیدی از دست نرود.

۴. مانیتورینگ و گزارشگیری مستمر: بررسی گزارشهای IPS و Web Filter به مدیران شبکه کمک میکند نقاط ضعف شبکه را شناسایی کرده و اصلاحات لازم را اعمال کنند. گزارشها نشان میدهند کدام Signatureها بیشترین تهدید را ایجاد کردهاند و کدام دستهبندیها بیشترین محدودیت را به کاربران تحمیل میکنند. انجام بررسیهای ماهانه شامل تحلیل Policyها، عملکرد Profileها و بررسی ترافیک شبکه، باعث بهبود مداوم امنیت و کارایی میشود.

۵. جلوگیری از اشتباهات رایج: برای جلوگیری از مشکلات رایج، نباید همه Signatureها بدون تست فعال شوند. همچنین نادیده گرفتن Performance شبکه و اعمال تنظیمات پیشفرض بدون توجه به سناریوی سازمان، میتواند مشکلات جدی ایجاد کند. بهروزرسانی منظم دیتابیس IPS و Web Filter نیز بخش مهمی از پیشگیری محسوب میشود.

۶. تجربه پروژههای واقعی: در سازمانهای با ترافیک بالا، اجرای مرحلهای، تحلیل گزارشها و هماهنگی با Policyهای دقیق باعث شد شبکه بدون کاهش Performance و با امنیت بالا کار کند. ترکیب IPS و Web Filter در کنار مدیریت دقیق Policyها، تهدیدهای موفق را کاهش داده و دسترسی کاربران را کنترل میکند.

توصیه عملی: قبل از اعمال هر تغییر در محیط تولید، تنظیمات را روی محیط آزمایشی تست کرده و از Backup کامل اطمینان حاصل کنید. این کار ریسک اختلال شبکه را به حداقل میرساند و امکان بازگشت سریع به وضعیت پایدار را فراهم میکند.

بهبود امنیت شبکه با راهاندازی IPS و Web Filter در یک سازمان واقعی

یکی از سازمانهای بزرگ فعال در حوزه مالی با بیش از ۵۰۰ کاربر، با مشکلات جدی امنیتی در شبکه مواجه بود. حملات بدافزاری متعدد، دسترسیهای نامناسب به وبسایتهای خارجی و اختلال در ترافیک شبکه باعث شد تیم فناوری اطلاعات تصمیم به پیادهسازی جامع IPS و Web Filter بگیرد.

ابتدا تیم امنیت شبکه تصمیم گرفت IPS را روی حالت Monitor فعال کند تا تمام ترافیک شبکه تحلیل شود و هیچ بسته قانونی به اشتباه مسدود نشود. Signatureها بر اساس ریسک و نوع حمله دستهبندی شدند و گزارشها بهطور روزانه بررسی شدند. در طی دو هفته اول، تحلیل گزارشها نشان داد که برخی Signatureهای High-Risk باعث ایجاد False Positive میشوند و باید تنظیمات آنها اصلاح شود.

پس از تحلیل دقیق، Web Filter فعال شد. دستهبندی سایتها مطابق سیاستهای سازمان تعیین شد. سایتهای مخرب بهطور کامل مسدود شدند، دسترسی به شبکههای اجتماعی و سایتهای غیرکاری محدود شد و سایتهای آموزشی و منابع داخلی اجازه دسترسی کامل داشتند. این مرحله باعث شد پهنای باند شبکه بهینه شود و کاربران دسترسی امن به منابع ضروری داشته باشند.

در مرحله بعد، IPS از حالت Monitor به حالت Block منتقل شد و Profileهای IPS و Web Filter به Policyهای حیاتی متصل شدند. نتیجه پیادهسازی، کاهش قابل توجه حملات موفق، بهبود سرعت شبکه و گزارشدهی دقیق از فعالیت کاربران بود. نمودارهای تحلیل ترافیک نشان دادند که میزان تهدیدهای شناساییشده در هفتههای اول بیش از ۷۰ درصد کاهش یافته است.

تجربه این پروژه نشان داد که پیادهسازی مرحلهای، تحلیل مستمر و هماهنگی دقیق با Policyها، کلید موفقیت در راهاندازی IPS و Web Filter است. این روش باعث شد نه تنها شبکه امن شود بلکه مدیریت دسترسی کاربران نیز به شکل حرفهای و بدون اختلال انجام شود.

جمعبندی و توصیههای عملی برای مهندسان شبکه

راهاندازی IPS و Web Filter در فایروال FortiGate یک گام حیاتی برای حفاظت جامع شبکههای سازمانی است. تجربه پروژههای واقعی نشان داده است که ترکیب این دو ابزار، نه تنها تهدیدهای فعال را کاهش میدهد بلکه مدیریت دسترسی کاربران و تحلیل رفتار شبکه را به شکل حرفهای ممکن میسازد.

مهمترین نکته در موفقیت این پیادهسازی، مطالعه دقیق نیازهای شبکه و طراحی مرحلهای است. فعالسازی IPS بدون بررسی اولیه و تحلیل رفتار ترافیک میتواند باعث کاهش کارایی شبکه شود، همانطور که اعمال Web Filter بدون دستهبندی مناسب ممکن است دسترسی کاربران به منابع ضروری را محدود کند. تجربه پروژههای بزرگ نشان داده است که پیادهسازی مرحلهای، همراه با مانیتورینگ مستمر و بهروزرسانی منظم Signatureها و دیتابیسها، بهترین نتیجه را به همراه دارد.

مهندسان شبکه باید به هماهنگی کامل Profileهای IPS و Web Filter با Policyهای Firewall توجه کنند. این هماهنگی باعث میشود که هیچ Conflict بین ابزارهای امنیتی رخ ندهد و عملکرد شبکه تحت تأثیر قرار نگیرد. همچنین بررسی و تحلیل گزارشها بهصورت مستمر، امکان شناسایی تهدیدهای جدید و اصلاح سیاستها را فراهم میکند.

در نهایت، توصیه میشود که همیشه قبل از اعمال تغییرات در محیط تولید، تستهای آزمایشی و تهیه Backup انجام شود. این اقدام ساده، ریسک اختلال شبکه را به حداقل میرساند و امکان بازگشت سریع به وضعیت پایدار را فراهم میکند.

با رعایت این نکات و استفاده همزمان از IPS و Web Filter، سازمانها میتوانند شبکهای امن، قابل مدیریت و پایدار داشته باشند و در عین حال تجربه کاربری مناسب و کنترل شدهای برای کاربران خود فراهم کنند.

سوالات متداول:

IPS در فایروال FortiGate چه تفاوتی با Web Filter دارد؟

IPS یک سیستم پیشگیری از نفوذ است که حملات شبکهای و تهدیدهای شناختهشده را شناسایی و مسدود میکند، در حالی که Web Filter کنترل دسترسی کاربران به سایتها و محتوای اینترنتی را مدیریت میکند. ترکیب این دو ابزار، امنیت شبکه را به شکل جامع افزایش میدهد.

آیا فعال کردن IPS باعث کاهش سرعت شبکه میشود؟

در صورتی که Signatureهای زیاد و سنگین بدون بررسی فعال شوند، ممکن است Performance شبکه کاهش یابد. بهترین روش، فعال کردن IPS ابتدا در حالت Monitor و سپس اعمال Signatureهای مهم در حالت Block است.

چگونه میتوان Web Filter را برای کاربران مختلف سازمان تنظیم کرد؟

با ایجاد دستهبندیهای آماده و Custom URLها، میتوان دسترسی کاربران را به سایتها و محتوای مختلف محدود یا مجاز کرد. همچنین، Policyهای Firewall باید با Profileهای Web Filter هماهنگ باشند تا کنترل دقیق اعمال شود.

چه زمانهایی باید دیتابیس IPS و Web Filter بهروزرسانی شود؟

بهروزرسانی Signatureها و دیتابیس Web Filter باید بهصورت منظم و زمانبندی شده انجام شود تا شبکه در برابر تهدیدهای جدید محافظت شود. در محیطهای سازمانی بزرگ، پیشنهاد میشود بهروزرسانیها به صورت خودکار انجام شود.

جهت هرگونه مشاوره در زمینه خرید تجهیزات شبکه با ما تماس بگیرید کارشناسان ما آماده پاسخگویی به شما هستند.