- مهسا رهنمایی

- آموزش

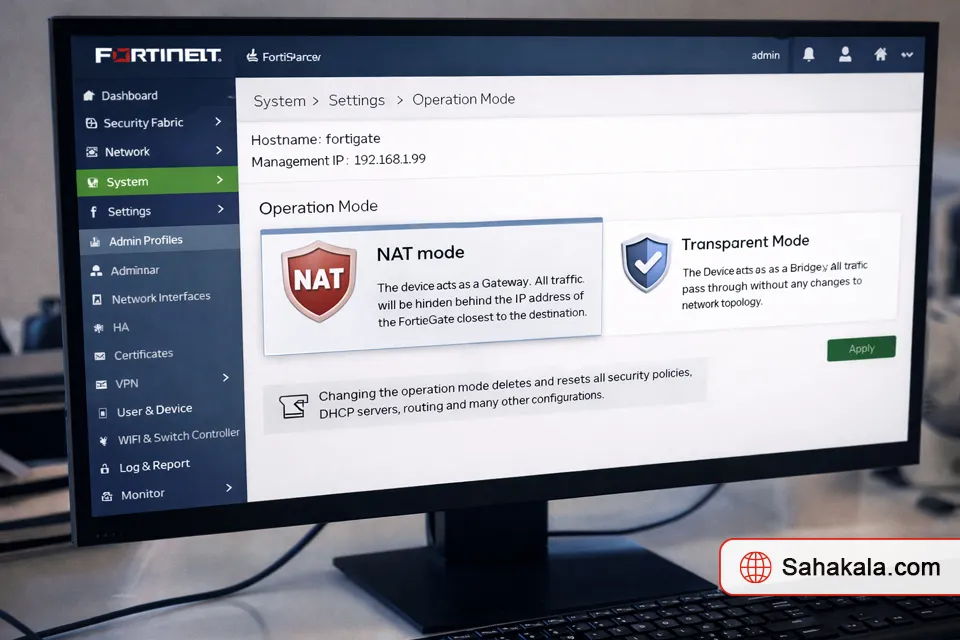

تصور کنید شبکه سازمان شما هر روز با ترافیک سنگینی روبرو است و همزمان باید امنیت کاربران و سرویسها تضمین شود. در این شرایط، انتخاب حالت درست از میان انواع مودهای عملیاتی در فایروال فورتیگیت یک تصمیم ضروری است. حالت NAT و Transparent، هر دو مسیرهای متفاوتی برای مدیریت ترافیک و اعمال سیاستهای امنیتی ارائه میدهند، اما انتخاب نادرست میتواند باعث کاهش کارایی شبکه، بروز مشکلات در ارتباط با اینترنت یا سیستمهای داخلی و حتی ایجاد نقاط ضعف امنیتی شود.

مود NAT برای محیطهایی طراحی شده که نیاز به ترجمه آدرسها و کنترل دقیق مسیرهای شبکه دارند، در حالی که مود Transparent با عملکرد پلمانند و غیرمداخلهای، اجازه میدهد فایروال در شبکه موجود قرار گیرد بدون اینکه ساختار آدرسدهی یا مسیرهای داخلی تغییر کند.

در این مقاله به شما کمک میکنیم تفاوت حالت NAT و Transparent در فایروال فورتیگیت را به شکل عملی و ملموس درک کنید و بر اساس نیاز واقعی شبکه، تصمیمی آگاهانه بگیرید. از مثالهای واقعی تا تحلیل فنی هر مود، همه چیز برای انتخاب بهینه آماده شده تا انواع مودهای عملیاتی در فایروال فورتیگیت را به طور کامل و دقیق بشناسید.

انواع مودهای عملیاتی در فایروال فورتیگیت

خیلی وقتها FortiGate صرفاً به عنوان «فایروال» شناخته میشود؛ ابزاری که قرار است ترافیک را فیلتر کند و تهدیدها را متوقف سازد. اما در عمل، FortiGate بخشی از معماری شبکه است و نحوه قرارگیری آن در مسیر ترافیک، تأثیر مستقیمی بر رفتار کل شبکه دارد. دقیقاً همینجاست که انتخاب مود عملیاتی اهمیت پیدا میکند.

فایروال FortiGate میتواند در نقشهای متفاوتی ظاهر شود: گاهی به عنوان Gateway اصلی شبکه که تمام مسیرهای ارتباطی از آن عبور میکنند و گاهی بهعنوان یک لایه امنیتی نامرئی که بدون تغییر در ساختار شبکه، صرفاً ترافیک را بازرسی میکند. این تفاوت نقش، مستقیماً به شناخت و استفاده صحیح از انواع مودهای عملیاتی در فایروال فورتیگیت وابسته است.

به طور کلی، FortiGate دو رویکرد کاملا متفاوت برای قرارگیری در شبکه ارائه میدهد. در یک رویکرد، فایروال در لایه سوم شبکه عمل میکند، آدرسدهی IP را میشناسد، مسیرها را مدیریت میکند و حتی آدرسهای خصوصی را به آدرسهای عمومی ترجمه میکند. در رویکرد دیگر، فایروال خود را درگیر مسیریابی نمیکند و مانند یک پل شفاف، در مسیر ترافیک قرار میگیرد؛ بدون اینکه توپولوژی شبکه را تغییر دهد.

درک این تفاوت، پیشنیاز فهم دقیق انواع مودهای عملیاتی در فایروال فورتیگیت و تفاوتهای حالت NAT و Transparent است. زیرا انتخاب هر کدام از این مودها، نه تنها روی تنظیمات فایروال، بلکه روی طراحی IP، ساختار VLANها، مسیرهای ارتباطی و حتی فرآیند عیبیابی شبکه تأثیر میگذارد. بسیاری از چالشهایی که در پروژههای شبکه دیده میشود، نه به ضعف سختافزار یا تنظیمات امنیتی، بلکه به انتخاب اشتباه مود عملیاتی بازمیگردد.

در بخشهای بعدی، به صورت عملی بررسی میکنیم که هر یک از این مودها دقیقاً چگونه کار میکنند، چه زمانی انتخاب درستی هستند و در چه شرایطی میتوانند برای شبکه مشکلساز شوند.

💡 بیشتر بدانید:

۱. NAT Mode در FortiGate؛ وقتی فایروال در قلب مسیر قرار میگیرد

در حالت NAT، فایروال FortiGate صرفاً ناظر ترافیک نیست؛ بلکه به عنوان یک عنصر فعال در مسیر ارتباطی شبکه عمل میکند. در این مود، فایروال در لایه سوم شبکه قرار میگیرد، آدرسهای IP را میشناسد، مسیریابی انجام میدهد و در صورت نیاز، آدرسهای خصوصی را به آدرسهای عمومی ترجمه میکند. به زبان سادهتر، NAT Mode زمانی استفاده میشود که قرار است فورتیگیت نقش دروازه ارتباطی شبکه را بر عهده بگیرد.

در بسیاری از شبکههای سازمانی، FortiGate دقیقاً در نقطهای قرار میگیرد که شبکه داخلی به اینترنت یا شبکههای بیرونی متصل میشود. در چنین سناریوهایی، ترجمه آدرس (Network Address Translation) نه یک قابلیت جانبی، بلکه یک الزام اساسی است. فایروال باید بتواند چندین IP خصوصی را پشت یک یا چند IP عمومی مدیریت کند و در عین حال، کنترل کامل روی ترافیک ورودی و خروجی داشته باشد. این دقیقاً همان نقطهای است که NAT Mode بیشترین کارایی را دارد.

از نظر طراحی شبکه، انتخاب NAT Mode به این معناست که ساختار IP و مسیرهای ارتباطی حول فایروال شکل میگیرند. این مود به مدیر شبکه اجازه میدهد سیاستهای امنیتی، کنترل دسترسی، ثبت لاگ و اعمال پروفایلهای امنیتی را با دقت بالایی پیادهسازی کند. اما در مقابل، نیازمند برنامهریزی دقیقتر در لایه آدرسدهی و Routing است. تغییر در این مود معمولاً به معنای تغییر در گیتوی کل شبکه خواهد بود.

نکتهای که در پروژههای واقعی بارها دیده میشود این است که NAT Mode اگرچه انعطافپذیر و قدرتمند است، اما برای هر شبکهای مناسب نیست. در محیطهایی که ساختار IP از قبل تثبیت شده یا محدودیتهایی در تغییر مسیر وجود دارد، استفاده ناآگاهانه از این مود میتواند باعث اختلال در ارتباطات داخلی یا سرویسهای حیاتی شود. به همین دلیل، شناخت دقیق عملکرد NAT Mode، بخش مهمی از درک تفاوت حالت NAT و Transparent در فایروال فورتی گیت محسوب میشود.

در بخش بعدی، به سراغ حالتی میرویم که فلسفهای کاملا متفاوت دارد؛ حالتی که فایروال در آن، بدون تغییر در مسیر و آدرسدهی، امنیت را به شبکه تزریق میکند: Transparent Mode.

۲. Transparent Mode در FortiGate؛ امنیت بدون دستزدن به معماری شبکه

Transparent Mode دقیقاً برای سناریوهایی طراحی شده که شبکه از قبل ساخته شده و هیچ فضایی برای تغییر IP، Gateway یا Routing وجود ندارد. در این حالت، FortiGate نه به عنوان مسیریاب، بلکه به عنوان یک پل امنیتی (Security Bridge) در مسیر ترافیک قرار میگیرد. ترافیک از فایروال عبور میکند، بررسی میشود، فیلتر میشود، اما ساختار شبکه متوجه حضور آن نمیشود.

برخلاف NAT Mode، در Transparent Mode فایروال در لایه دوم شبکه عمل میکند. یعنی تصمیمگیریها بر اساس MAC Address و Bridge Interface انجام میشود، نه Routing و ترجمه آدرس. همین ویژگی باعث میشود این مود برای پروژههایی با محدودیت تغییر زیرساخت، بسیار ارزشمند باشد.

🛠️ Transparent Modeدقیقاً چه کاری انجام میدهد؟

- بدون تغییرIPها در مسیر ترافیک قرار میگیرد

- مانند یک Bridge بین دو سگمنت شبکه عمل میکند

- سیاستهای امنیتی، فیلترینگ و بازرسی عمیق ترافیک را اعمال میکند

- نیاز به تغییر Gateway یا Subnet ندارد

در واقع Transparent Mode انتخاب کسانی است که میخواهند امنیت را اضافه کنند، نه اینکه معماری را بازطراحی کنند. همین تفاوت فلسفی، نقش مهمی در درک عمیقتر تفاوت حالت NAT و Transparent در فایروال فورتیگیت دارد.

NAT Mode (Layer 3)

فایروال در لایه ۳ شبکه عمل میکند و IPهای داخلی را ترجمه میکند. مناسب شبکههایی است که نیاز به کنترل مسیر و ارتباط با اینترنت دارند

Transparent Mode (Layer 2)

فایروال مانند یک پل عمل میکند، بدون تغییر در ساختار IP شبکه. ایدهآل برای افزودن امنیت به شبکههای موجود با حداقل تغییر

مقایسه NAT Mode و Transparent Mode در فورتیگیت

برای اینکه تفاوتها کاملا شفاف شود، مقایسه مستقیم بهترین راه است:

| ویژگی | NAT Mode | Transparent Mode |

|---|---|---|

| لایه عملکرد | Layer 3 | Layer 2 |

| نیاز به IP | دارد | ندارد |

| ترجمه آدرس (NAT) | فعال | غیرفعال |

| نقش فایروال | Gateway شبکه | Bridge امنیتی |

| تغییر در ساختار شبکه | بله | خیر |

| مناسب برای اینترنت | بسیار مناسب | محدود |

| مناسب برای شبکههای موجود | پرریسکتر | ایدهآل |

🔹 انتخاب بینNAT و Transparent؛ تصمیمی است که به طراحی شبکه برمیگردد، نه سلیقه شخصی! آیا فایروال قرار است «مرکز کنترل مسیر» باشد یا «لایه نامرئی امنیت»؟

اگر FortiGate در نقطه اتصال شبکه داخلی به اینترنت یا WAN قرار میگیرد، طبیعی است که نیاز به کنترل مسیر، ترجمه آدرس و مدیریت ترافیک خروجی داشته باشد. در چنین معماری، NAT Mode نه تنها منطقی، بلکه اجتنابناپذیر است. فایروال در این حالت بخشی از طراحی شبکه محسوب میشود و تمام تصمیمهای امنیتی، وابسته به Routing و IP Addressing هستند.

در مقابل، Transparent Mode معمولا زمانی انتخاب میشود که شبکه از قبل طراحی شده، آدرسدهی تثبیت شده و هرگونه تغییر در Gateway یا Subnet میتواند باعث اختلال در سرویسها شود. در این سناریو، FortiGate بدون اینکه ساختار شبکه را تغییر دهد، در مسیر ترافیک قرار میگیرد و سیاستهای امنیتی را اعمال میکند. این انتخاب، بیشتر یک تصمیم عملیاتی و کمریسک است تا یک تغییر معماری.

نکتهای که در پروژههای واقعی اهمیت دارد این است که هیچکدام از انواع مودهای عملیاتی در فایروال فورتیگیت «عالی مطلق» نیستند. اشتباه رایج اینجاست که NAT Mode بهخاطر قدرت و امکاناتش، در شبکههایی استفاده میشود که اساساً به آن نیاز ندارند، یا Transparent Mode در جایی به کار میرود که کنترل مسیر حیاتی است.

🔍 اگر بخواهیم این بخش را فقط در یک جمعبندی کوتاه خلاصه کنیم:

- NAT Mode زمانی انتخاب درستی است که FortiGate نقش Gateway و نقطه کنترل مسیر را دارد

- Transparent Mode زمانی منطقی است که هدف، افزودن امنیت بدون تغییر در معماری موجود است

همین تفاوت دیدگاه، اساس درک واقعی تفاوت حالت NAT و Transparent در فایروال فورتی گیت را شکل میدهد؛ تفاوتی که مستقیماً روی پایداری شبکه، سادگی مدیریت و حتی هزینههای عملیاتی اثر میگذارد.

اشتباهات رایج در انتخاب مودهای NAT و Transparent

در بسیاری از پروژههای شبکه، مشکل نه از خود FortiGate است و نه از قابلیتهای آن؛ بلکه از تصمیم اولیهای میآید که بدون تحلیل درست گرفته شده است. انتخاب نادرست مود عملیاتی، معمولاً تا مدتها خودش را نشان نمیدهد، اما وقتی شبکه رشد میکند یا ترافیک افزایش مییابد، تبدیل به یک گلوگاه جدی میشود.

یکی از رایجترین اشتباهات برای انتخاب انواع مودهای عملیاتی در فایروال فورتیگیت ، استفاده از NAT Mode صرفاً به این دلیل است که «پیشفرض» به نظر میرسد. در شبکههایی که IP Addressing از قبل طراحی شده و چندین تجهیزات وابسته به Gateway مشخص هستند، قرار دادن FortiGate در NAT Mode بدون بازطراحی کامل مسیرها، میتواند باعث بروز ناسازگاری، Loopهای ناخواسته یا حتی قطع سرویسهای حساس شود. این اشتباه معمولاً زمانی رخ میدهد که فایروال به چشم یک تجهیز مستقل دیده میشود، نه بخشی از معماری شبکه.

در سمت مقابل، Transparent Mode هم گاهی بیش از حد سادهانگارانه انتخاب میشود. تصور رایج این است که چون این مود «بدون تغییر» کار میکند، همیشه امنتر و کمدردسرتر است. اما در سناریوهایی که نیاز به کنترل دقیق مسیر، اعمال Policyهای مبتنی بر IP یا مدیریت ارتباطات چندمسیره وجود دارد، Transparent Mode عملاً دست مدیر شبکه را میبندد و باعث پیچیدگی در عیبیابی میشود.

کنترل مسیر و اینترنت

اگر FortiGate نقش Gateway شبکه دارد و نیاز به مدیریت IP و مسیرها وجود دارد، NAT Mode انتخاب صحیح است.

شبکه موجود، بدون تغییر IP

اگر هدف افزودن امنیت بدون تغییر ساختار شبکه باشد، Transparent Mode بهترین گزینه است.

جمعبندی: NAT یا Transparent، کدام انتخاب حرفهایتری است؟

واقعیت این است که FortiGate انعطافپذیر طراحی شده تا خودش را با شبکه شما تطبیق دهد، نه اینکه شبکه را مجبور به تغییر کند.مودهای NAT Mode و Transparent Mode دو رویکرد متفاوت برای رسیدن به یک هدف مشترک هستند: امنیت پایدار و کنترلشده.

اگر FortiGate قرار است در نقطه مرزی شبکه قرار بگیرد، مسیرها را مدیریت کند و ارتباط با اینترنت یا WAN را کنترل نماید، NAT Mode انتخابی منطقی و ساختاریافته است. اما اگر هدف، افزودن یک لایه امنیتی قدرتمند به شبکهای است که از قبل طراحی و تثبیت شده، Transparent Mode راهکاری کمریسک و هوشمندانه خواهد بود.

آنچه این مقاله تلاش کرد روشن کند، صرفاً تفاوت فنی این دو مود نبود، بلکه نشان دادن این نکته بود که انتخاب درست، مستقیماً به شناخت معماری شبکه و آینده آن وابسته است. تصمیمی که امروز گرفته میشود، میتواند فردا هزینه نگهداری، توسعه یا حتی بازطراحی شبکه را تعیین کند.

در نهایت، شناخت دقیق تفاوت حالتNAT وTransparent در فایروال فورتی گیت به مدیران شبکه کمک میکند تا FortiGate را نه صرفاً به عنوان یک فایروال، بلکه بهعنوان بخشی هوشمند از زیرساخت امنیتی سازمان به کار بگیرند؛ انتخابی که هم از نظر فنی درست است و هم از نظر عملیاتی پایدار.

❓سوالات متداول:

۱. انواع مودهای عملیاتی در فایروال فورتیگیت چه تأثیری بر طراحی و توسعه شبکه دارند؟

انواع مودهای عملیاتی در فایروال فورتیگیت مستقیماً بر نحوه طراحی IP، مسیریابی، مقیاسپذیری و مدیریت شبکه تأثیر میگذارند. NAT Mode برای شبکههایی مناسب است که نیاز به کنترل مسیر و ارتباط با اینترنت دارند، در حالی که Transparent Mode برای افزودن امنیت به شبکههای موجود، بدون بازطراحی زیرساخت، گزینهای کمریسک و عملیاتی محسوب میشود.

۲. تفاوت عملکردNAT وTransparent درFortiGate از نظر لایه شبکه چیست؟

در NAT Mode، فایروال FortiGate در لایه سوم شبکه (Layer 3) عمل کرده و مسئول مسیریابی و ترجمه آدرسهای IP است. اما در Transparent Mode، فایروال در لایه دوم (Layer 2) قرار میگیرد و مانند یک Bridge امنیتی، ترافیک را بدون تغییر در آدرسدهی شبکه بررسی و کنترل میکند.

۳. فایروال FortiGate در چه شرایطی باید درNAT Mode یاTransparent Mode قرار بگیرد؟

انتخاب بین NAT Mode و Transparent Mode به نقش فایروال در معماری شبکه بستگی دارد. زمانی که FortiGate بهعنوان Gateway اصلی شبکه عمل میکند و نیاز به ترجمه آدرس و کنترل مسیر وجود دارد، NAT Mode انتخاب صحیح است. در مقابل، اگر شبکه از قبل طراحی شده و امکان تغییر IP یا Routing وجود ندارد، Transparent Mode بدون دخالت در ساختار شبکه، امنیت را تأمین میکند.

جهت هرگونه مشاوره در زمینه خرید تجهیزات شبکه با ما تماس بگیرید کارشناسان ما آماده پاسخگویی به شما هستند.