وبلاگ

- افسانه بنائیان

- بررسی و خرید

امنیت شبکه، دیگر یک گزینه اختیاری نیست؛ بلکه یک الزام حیاتی برای تمامی سازمانها و کسبوکارهاست. با افزایش حملات هدفمند، بدافزارهای پیچیده و نشت اطلاعات، زیرساخت شبکه به یکی از حساسترین داراییهای هر سازمان تبدیل شده است. کوچکترین نقص در این حوزه میتواند پیامدهای مالی، اعتباری و حتی حقوقی قابل توجهی به همراه داشته باشد. در چنین شرایطی، فایروال سختافزاری نه تنها یک ابزار شبکه، بلکه ستون اصلی دفاعی شبکه به شمار میرود.

با این حال، خرید فایروال سختافزاری صرفاً یک تصمیم مبتنی بر برند یا قیمت نیست. تفاوت در حجم ترافیک، تعداد کاربران، نوع تهدیدات و برنامههای توسعه آینده باعث میشود انتخاب یک فایروال نامناسب، کارایی شبکه را کاهش دهد و سرمایهگذاری سازمان را کماثر کند. بسیاری از سازمانها هزینه بالایی برای خرید فایروال پرداخت میکنند، اما به دلیل انتخاب نادرست یا عدم استفاده کامل از ظرفیتهای دستگاه، خیلی زود با محدودیتهای عملکردی و امنیتی مواجه میشوند.

امروز بازار فایروالهای سختافزاری بسیار متنوع و تخصصی شده است. مفاهیمی مانند NGFW، UTM، Deep Packet Inspection، IPS، VPN و مدیریت متمرکز تهدیدات، انتخاب را برای خریداران پیچیدهتر کردهاند. بدون درک دقیق این مفاهیم و تطبیق آنها با نیاز واقعی شبکه، تصمیمگیری آگاهانه تقریباً غیرممکن است. این مقاله با هدف ارائه یک راهنمای خرید فایروال سخت افزاری نوشته شده است تا مخاطب را به درکی عمیق از معیارهای فنی، الزامات امنیتی و نکات کلیدی پیش از خرید برساند. هدف ما این است که سرمایهگذاری شما در امنیت شبکه، هم کاربردی و هم آیندهنگرانه باشد.

فایروال سختافزاری چیست و چرا ضروری است؟

در دنیای پیچیده امروز، امنیت شبکه به یکی از حیاتیترین الزامات هر سازمان تبدیل شده است. حملات سایبری نه تنها متنوعتر شدهاند، بلکه پیچیدگی و هوشمندی آنها نیز افزایش یافته است؛ از نفوذهای هدفمند گرفته تا بدافزارهای پیشرفته و حملات صفر روزه (Zero-Day)، تمامی این تهدیدها میتوانند منجر به اختلال در عملکرد شبکه، سرقت اطلاعات حساس و حتی آسیبهای مالی و اعتباری جبرانناپذیر شوند. در این شرایط، فایروال سختافزاری به عنوان خط دفاعی اصلی و مستقل شبکه نقش تعیینکنندهای پیدا میکند.

فایروال سختافزاری، یک دستگاه اختصاصی با منابع پردازشی مستقل است که توانایی مدیریت جریان دادههای ورودی و خروجی شبکه را دارد. برخلاف فایروالهای نرمافزاری که روی سرورها یا سیستمهای عمومی نصب میشوند و محدودیت پردازشی دارند، فایروال سختافزاری با پردازندهها و حافظه اختصاصی خود میتواند حجم بالای ترافیک شبکه را بدون افت عملکرد مدیریت کند. این ویژگی به ویژه در سازمانهای بزرگ و شبکههای پرکاربر اهمیت زیادی دارد، چرا که توانایی فایروال در تحلیل همزمان هزاران بسته داده تعیینکننده امنیت و پایداری شبکه است.

یکی دیگر از جنبههای کلیدی فایروال سختافزاری، قابلیت اعمال سیاستهای امنیتی پیشرفته و سفارشی است. این دستگاهها معمولاً مجهز به امکاناتی مانند سیستم پیشگیری از نفوذ (IPS)، بازرسی دقیق بستهها (DPI)، مدیریت تهدیدات متمرکز، VPN و فیلترینگ محتوا هستند. این امکانات به مدیران شبکه اجازه میدهد نه تنها تهدیدهای شناختهشده بلکه حملات پیچیده و مخفیانه را شناسایی و مسدود کنند، بدون آنکه کارایی شبکه کاهش یابد.

فایروال سختافزاری همچنین به سازمانها کمک میکند تا سیاستهای امنیتی شبکه را یکپارچه و متمرکز پیادهسازی کنند. با استفاده از قابلیتهای مدیریتی این دستگاهها، تنظیمات و قوانین امنیتی میتوانند بهصورت مرکزی اعمال شده و تغییرات به سرعت در کل شبکه هماهنگ شوند. این موضوع برای سازمانهایی با چندین شعبه یا دفاتر دورافتاده اهمیت بالایی دارد، زیرا امنیت کاربران راه دور و ترافیک بین شعبهای نیز تحت کنترل کامل قرار میگیرد.

علاوه بر این، فایروال سختافزاری به عنوان یک ابزار پیشگیرانه و تحلیلی نیز عمل میکند. با ثبت و تحلیل مداوم رویدادهای شبکه، مدیران میتوانند روندهای مشکوک را شناسایی کرده و قبل از وقوع حملات جدی، اقدامات لازم را انجام دهند. این توانایی پیشبینی و پاسخ سریع، یک مزیت رقابتی بزرگ برای سازمانهایی است که امنیت دادهها و ثبات شبکه برای آنها حیاتی است.

در نهایت، فایروال سختافزاری ستونی اساسی در معماری امنیتی شبکه محسوب میشود. بدون آن، حتی بهترین نرمافزارهای امنیتی نیز نمیتوانند شبکه را به صورت کامل و مستمر محافظت کنند. این دستگاه تضمین میکند که سرمایهگذاریهای سازمان در امنیت اطلاعات، به جای هدر رفتن، به شکل واقعی و مؤثر عمل کنند و شبکه در برابر تهدیدات جاری و آینده مقاوم باشد.

💡 بیشتر بدانید: ۱۰ روش تضمینی برای افزایش امنیت شبکه

معیارهای حیاتی در انتخاب فایروال سختافزاری

انتخاب یک فایروال سختافزاری مناسب، نیازمند تحلیل دقیق چند معیار کلیدی است که تضمین میکند دستگاه نه تنها از شبکه شما محافظت کند، بلکه با رشد سازمان و تغییر نیازها، همچنان کارایی خود را حفظ نماید. اولین و مهمترین معیار، نوع فایروال است. فایروالها به دو دسته اصلی تقسیم میشوند: NGFW (Next-Generation Firewall) و UTM (Unified Threat Management). NGFW برای شبکههای پیچیده و سازمانهای بزرگ طراحی شده و توانایی تحلیل عمیق بستهها، شناسایی تهدیدات پیشرفته و اعمال سیاستهای امنیتی پیچیده را دارد. در مقابل، UTM یک راهکار یکپارچه است که فایروال، ضدویروس، IPS و VPN را در یک دستگاه ترکیب میکند و برای شبکههای کوچک و متوسط گزینهای مناسب محسوب میشود.

- انتخاب نوع فایروال باید بر اساس نیاز واقعی شبکه، سطح تهدیدات و حجم ترافیک پیشبینیشده صورت گیرد.

- دومین معیار، ظرفیت پردازشی و توان عملیاتی (Throughput) است. این فاکتور مشخص میکند فایروال تا چه حد میتواند بستههای داده را بهصورت همزمان و بدون کاهش عملکرد مدیریت کند. فایروالی با توان پردازشی پایین، حتی اگر ویژگیهای امنیتی پیشرفته داشته باشد، در شرایط ترافیک سنگین عملکرد مناسبی نخواهد داشت و میتواند نقطه ضعف شبکه باشد. بنابراین پیشبینی حجم ترافیک، تعداد کاربران و رشد آینده شبکه برای تعیین توان مورد نیاز حیاتی است.

- سومین معیار، ویژگیهای امنیتی پیشرفته است. IPS، DPI، Sandboxing و مدیریت متمرکز تهدیدات از جمله ویژگیهایی هستند که سطح حفاظت شبکه را تعیین میکنند. علاوه بر شناسایی تهدیدهای شناختهشده، فایروال باید توانایی مقابله با حملات پیچیده و مخفیانه را داشته باشد. سازمانها باید بررسی کنند کدام ویژگیها به صورت پیشفرض فعال هستند و کدام نیاز به لایسنس یا ماژول اضافی دارند، زیرا این موضوع تأثیر مستقیم بر بودجه و بهرهوری امنیتی دارد.

- چهارمین معیار، قابلیت مقیاسپذیری و ارتقا است. شبکه سازمانها دائماً در حال رشد است و تعداد کاربران، حجم ترافیک و نیازهای امنیتی افزایش مییابد. فایروالی که امکان ارتقا یا اضافه کردن ماژولهای امنیتی جدید را نداشته باشد، به سرعت ناکارآمد میشود و سرمایهگذاری سازمان را کماثر میکند. بنابراین توجه به امکان افزایش ظرفیت پردازشی، اضافه کردن ماژولهای امنیتی و پشتیبانی از کاربران بیشتر بسیار مهم است.

- پنجمین و آخرین معیار حیاتی، پشتیبانی از VPN و دسترسی امن کاربران دورکار است. با گسترش کار از راه دور و ارتباط بین دفاتر مختلف، فایروالی که نتواند اتصالات امن و پایدار برای کاربران راه دور فراهم کند، شبکه را در معرض تهدید قرار میدهد. بررسی پروتکلهای VPN، قابلیت مدیریت کلیدهای رمزنگاری و توان عملیاتی اتصالهای امن، معیارهای مهمی هستند که هنگام انتخاب فایروال باید مد نظر قرار گیرند.

با در نظر گرفتن این پنج معیار، سازمانها میتوانند اطمینان حاصل کنند که فایروال انتخابشده نه تنها از شبکه در برابر تهدیدات موجود محافظت میکند، بلکه قابلیت تطبیق با نیازهای آینده و رشد شبکه را نیز دارد. این تحلیل دقیق و عملی، پایهای محکم برای تصمیمگیری هوشمندانه پیش از خرید فراهم میآورد و تضمین میکند سرمایهگذاری سازمان در امنیت شبکه، مؤثر و پایدار خواهد بود.

برندها و مدلهای مطرح فایروال سختافزاری

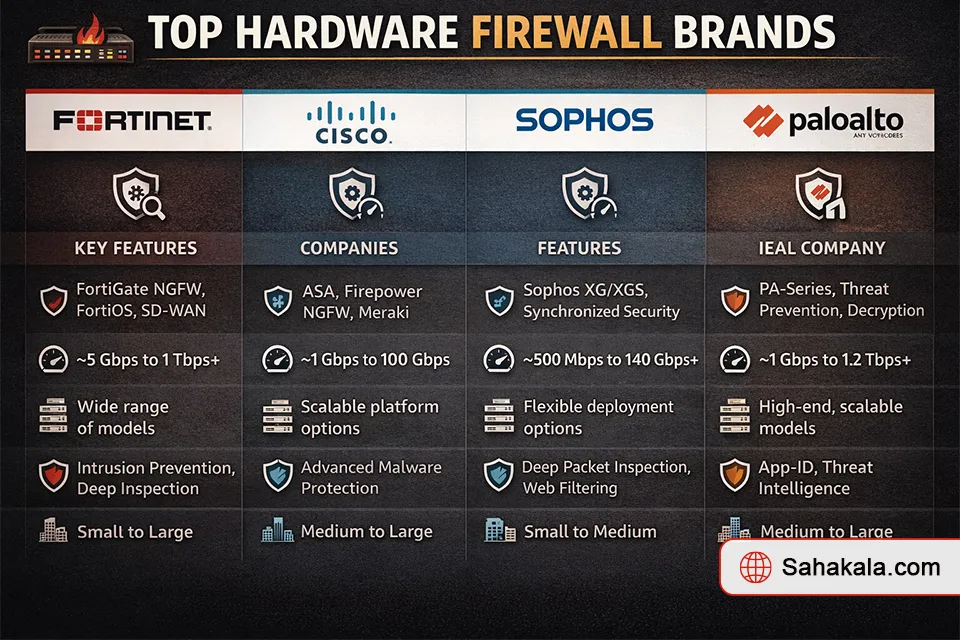

بازار فایروالهای سختافزاری امروز بسیار متنوع و تخصصی است و انتخاب مناسبترین برند و مدل میتواند تأثیر مستقیمی بر امنیت و عملکرد شبکه داشته باشد. در این میان چند برند برجسته، به دلیل کیفیت ساخت، امکانات امنیتی پیشرفته و پشتیبانی قابل اعتماد، در سطح جهانی شناخته شدهاند. مهمترین آنها شامل Fortinet، Cisco، Sophos، و Palo Alto هستند. هر کدام از این برندها ویژگیها و مزایای خاص خود را دارند که برای سازمانها با نیازهای مختلف قابل توجه است.

- Fortinet (FortiGate): این فایروالها به دلیل توان پردازشی بالا، قابلیت مقیاسپذیری و مجموعه کامل ویژگیهای امنیتی مانند IPS، DPI و مدیریت متمرکز شناخته میشوند. FortiGate برای سازمانهایی که شبکههای گسترده و پیچیده دارند، انتخابی ایدهآل است.

- Cisco (Firepower): فایروالهای Cisco Firepower به دلیل یکپارچگی با سایر تجهیزات شبکه و قابلیتهای تحلیل تهدید پیشرفته، برای شبکههای سازمانی بزرگ مناسب هستند. این فایروالها امکان مدیریت مرکزی و تجزیه و تحلیل دقیق تهدیدات را فراهم میکنند.

- Sophos (XGS Series): Sophos XGS با تمرکز بر امنیت یکپارچه و قابلیت مدیریت ساده، گزینهای مناسب برای شرکتهای متوسط است. این فایروالها امکاناتی مانند IPS، DPI، VPN و مدیریت مرکزی را با رابط کاربری آسان ارائه میدهند.

- Palo Alto (PA Series): فایروالهای Palo Alto با فناوری پیشرفته NGFW و سیستم پیشگیری از تهدیدات، توانایی شناسایی حملات پیچیده و محافظت از شبکههای حساس را دارند. این برند به ویژه برای سازمانهایی که به امنیت دادهها و تحلیل تهدیدات اهمیت بالایی میدهند توصیه میشود.

جدول مقایسهای برندهای فایروال سختافزاری:

| برند و مدل | نوع فایروال | ویژگیهای امنیتی کلیدی | مقیاسپذیری | مناسب برای |

|---|---|---|---|---|

| Fortinet FortiGate | NGFW/UTM | IPS، DPI، VPN، مدیریت متمرکز | بسیار بالا | سازمانهای بزرگ و پیچیده |

| Cisco Firepower | NGFW | IPS، DPI، تحلیل تهدید، مدیریت مرکزی | بالا | شبکههای سازمانی گسترده |

| Sophos XGS | UTM/NGFW | IPS، DPI، VPN، رابط کاربری آسان | متوسط | شرکتهای متوسط |

| Palo Alto PA Series | NGFW | IPS، DPI، Sandboxing، تحلیل تهدیدات | بالا | شبکههای حساس و امنیت دادهها |

نحوه ارزیابی و پیادهسازی فایروال سختافزاری در سازمان

پیادهسازی یک فایروال سختافزاری موفق، تنها به خرید دستگاه محدود نمیشود. بسیاری از سازمانها تصور میکنند نصب فایروال به تنهایی کافی است، اما تجربه نشان داده است که بدون تحلیل دقیق شبکه و طراحی سیاستهای امنیتی، عملکرد فایروال محدود خواهد شد و حتی ممکن است شبکه در معرض خطر قرار گیرد. برای جلوگیری از این مشکلات و تضمین کارایی، فرآیند ارزیابی و پیادهسازی باید شامل چند مرحله کلیدی باشد که در ادامه توضیح داده میشود.

اولین مرحله، تحلیل نیازهای شبکه و تهدیدات سایبری است. در این مرحله، سازمان باید تعداد کاربران فعال، حجم متوسط و peak ترافیک شبکه، و نوع تهدیدات احتمالی را شناسایی کند. همچنین باید به کاربران دورکار، دفاتر شعبهای و نیاز به ارتباط امن بین شعب توجه شود. این تحلیل دقیق پایهای برای انتخاب فایروال با ظرفیت پردازشی مناسب، نوع فایروال (NGFW یا UTM) و ویژگیهای امنیتی ضروری فراهم میکند.

مرحله دوم، بررسی محیط پیادهسازی و زیرساخت شبکه است. فایروال باید با توپولوژی شبکه، سرورها، سوئیچها و روترهای موجود سازگار باشد. علاوه بر این، باید امکان اتصال دستگاه به سیستمهای مانیتورینگ، SIEM و سایر ابزارهای مدیریت امنیتی فراهم باشد. توجه به محدودیتهای فیزیکی، فضایی و نیاز به برق و خنککننده نیز از نکات عملی مهم است که اغلب در سازمانها نادیده گرفته میشود و میتواند عملکرد دستگاه را کاهش دهد.

در مرحله سوم، طراحی و پیکربندی سیاستهای امنیتی انجام میشود. یک فایروال سختافزاری زمانی مؤثر است که قوانین دسترسی، پروفایلهای امنیتی و تنظیمات آن بهدرستی تعریف شده باشند. این شامل محدود کردن دسترسیها، تنظیم VPN برای کاربران راه دور، تعریف VLANها و پیکربندی IPS/DPI است. همکاری نزدیک بین تیم امنیت و تیم شبکه در این مرحله حیاتی است تا سیاستها هم امنیت شبکه را تضمین کنند و هم اختلالی در عملکرد شبکه ایجاد نکنند.

مرحله چهارم، آزمون عملکرد و سنجش کارایی فایروال است. قبل از قرار دادن فایروال در محیط عملیاتی واقعی، باید تستهای توان پردازشی، مدیریت ترافیک و شبیهسازی حملات انجام شود. این آزمایشها به مدیران شبکه اجازه میدهد نقاط ضعف احتمالی را شناسایی و پیکربندی را اصلاح کنند. بدون این مرحله، حتی بهترین فایروالها نیز ممکن است در شرایط واقعی کارایی مورد انتظار را نداشته باشند.

در نهایت، مرحله پنجم، مستندسازی و آموزش تیمها است. کارکنان مسئول باید با تمامی قابلیتها و امکانات فایروال آشنا باشند و بتوانند بهصورت روزانه عملکرد آن را پایش و گزارشدهی کنند. مستندسازی دقیق و تهیه دستورالعملهای عملی، علاوه بر افزایش سرعت واکنش به تهدیدات، مدیریت تغییرات و ارتقاهای آینده را نیز تسهیل میکند.

برای وضوح بیشتر، جدول زیر مراحل کلیدی و اقدامات عملی برای پیادهسازی فایروال سختافزاری را نشان میدهد:

| مرحله | هدف | اقدام عملی | نکته مهم |

|---|---|---|---|

| تحلیل نیازهای شبکه و تهدیدات | شناسایی الزامات امنیتی | تعیین تعداد کاربران، حجم ترافیک، شناسایی انواع تهدیدات | توجه به کاربران دورکار و دفاتر شعبهای حیاتی است |

| بررسی محیط پیادهسازی | تضمین سازگاری با زیرساخت | ارزیابی توپولوژی شبکه، تجهیزات موجود، اتصال به سیستمهای مانیتورینگ | بررسی محدودیتهای فیزیکی و فضایی برای نصب دستگاه |

| طراحی سیاستهای امنیتی | ایجاد قوانین محافظتی موثر | تعریف قوانین دسترسی، پیکربندی VPN، تنظیم IPS/DPI و دیگر امکانات امنیتی | سیاستها باید با نیازهای واقعی سازمان همخوانی داشته باشند |

| آزمون عملکرد و سنجش کارایی | اطمینان از عملکرد واقعی | تست توان پردازشی، شبیهسازی حملات، اصلاح پیکربندیها | انجام آزمون قبل از ورود به محیط عملیاتی الزامی است |

| مستندسازی و آموزش تیمها | مدیریت مستمر و پایدار | ثبت تنظیمات و سیاستها، آموزش کارکنان، تهیه دستورالعمل عملی | مستندسازی دقیق، کلید موفقیت در نگهداری و ارتقا فایروال است |

با دنبال کردن این مراحل، سازمانها میتوانند اطمینان حاصل کنند که فایروال سختافزاری به شکل مؤثر و پایدار از شبکه محافظت میکند و سرمایهگذاری در امنیت اطلاعات، به حداکثر بهرهوری خواهد رسید. این فرآیند، علاوه بر تضمین امنیت شبکه، مسیر روشنی برای مدیریت و ارتقای آینده فایروال فراهم میکند و خطرات ناشی از انتخاب نادرست یا پیکربندی ضعیف را به حداقل میرساند.

نکات مهم پیش از خرید فایروال سختافزاری و توصیههای حرفهای

خرید فایروال سختافزاری یک سرمایهگذاری مهم و بلندمدت برای امنیت شبکه سازمان است. تصمیمگیری اشتباه میتواند منجر به کاهش کارایی شبکه، محدودیتهای امنیتی و حتی هدر رفتن سرمایه شود. بنابراین قبل از خرید، توجه به چند نکته کلیدی و رعایت توصیههای حرفهای اهمیت ویژهای دارد.

۱. تحلیل دقیق نیازهای شبکه:

قبل از انتخاب فایروال، باید دقیقاً مشخص شود شبکه شامل چه تعداد کاربر، چه حجم ترافیک و چه سطح تهدیداتی است. نیاز به پشتیبانی کاربران دورکار، دفاتر شعبهای و سرویسهای خاص سازمان نیز باید در نظر گرفته شود. این تحلیل پایهای برای تعیین نوع فایروال، ظرفیت پردازشی و ویژگیهای امنیتی مورد نیاز فراهم میکند.

۲. انتخاب نوع فایروال مناسب:

بر اساس اندازه سازمان و پیچیدگی شبکه، باید بین NGFW و UTM تصمیمگیری کرد. NGFW برای شبکههای بزرگ و حساس مناسب است و امکاناتی مانند IPS، DPI و Sandboxing ارائه میدهد. UTM برای شرکتهای کوچک تا متوسط گزینهای یکپارچه و سادهتر است، اما ممکن است در حجمهای بالا و تهدیدات پیچیده محدود شود.

۳. بررسی ویژگیهای امنیتی و عملکرد فایروال:

فایروال باید توانایی مقابله با تهدیدات شناختهشده و ناشناخته را داشته باشد. امکاناتی مانند IPS، DPI، VPN، مدیریت متمرکز و Sandboxing حیاتی هستند. همچنین بررسی توان پردازشی و Throughput دستگاه برای اطمینان از عملکرد مناسب شبکه در شرایط ترافیک بالا الزامی است.

۴. ارزیابی مقیاسپذیری و قابلیت ارتقا:

فایروال باید با رشد سازمان و افزایش تعداد کاربران، حجم ترافیک و پیچیدگی شبکه هماهنگ باشد. بررسی امکان افزودن ماژولهای امنیتی، ارتقای ظرفیت پردازشی و مدیریت کاربران بیشتر، تضمین میکند سرمایهگذاری در طولانیمدت مؤثر باقی بماند.

۵. بررسی تجربه و پشتیبانی برند:

انتخاب برند معتبر با پشتیبانی قوی، دسترسی به بهروزرسانیهای امنیتی منظم و مستندات حرفهای، از عوامل کلیدی در تضمین عملکرد پایدار فایروال است. برندهای شناختهشده معمولاً استانداردهای صنعتی را رعایت کرده و پشتیبانی حرفهای ارائه میدهند.

۶. بودجه و هزینه کل مالکیت (TCO):

هزینه خرید فایروال تنها بخشی از سرمایهگذاری است. باید هزینههای لایسنس، نگهداری، آموزش تیمها و ارتقاهای آینده را نیز مد نظر قرار داد تا تصمیم نهایی هم از نظر اقتصادی و هم از نظر امنیتی بهینه باشد.

۷. انجام تست و ارزیابی قبل از خرید:

اگر امکان دارد، پیش از خرید، نمونه دستگاه یا نسخه آزمایشی فایروال را در محیط کنترل شده تست کنید. ارزیابی توان عملیاتی، سازگاری با شبکه و ویژگیهای امنیتی به تصمیمگیری هوشمندانه کمک میکند و ریسک خرید اشتباه را کاهش میدهد.

جمع بندی:

خرید و پیادهسازی فایروال سختافزاری، یکی از مهمترین تصمیمات هر سازمان برای تضمین امنیت شبکه است. این دستگاهها نه تنها به عنوان خط دفاعی اولیه در برابر تهدیدات سایبری عمل میکنند، بلکه با امکانات پیشرفتهای مانند IPS، DPI، VPN و مدیریت متمرکز، توانایی محافظت از شبکه در برابر حملات پیچیده و هدفمند را فراهم میآورند.

یک انتخاب هوشمندانه نیازمند تحلیل دقیق نیازهای شبکه، شناخت ویژگیهای فنی و امنیتی فایروال، ارزیابی برندها و مدلها، و طراحی راهکار پیادهسازی مناسب است. همچنین توجه به مقیاسپذیری، قابلیت ارتقا، پشتیبانی حرفهای و هزینه کل مالکیت، تضمین میکند که سرمایهگذاری سازمان در امنیت شبکه، بلندمدت و پایدار باشد.

در فرآیند خرید، بررسی برندهای معتبر مانند Fortinet، Cisco، Sophos و Palo Alto و مقایسه ویژگیهای آنها، به سازمانها کمک میکند تا بهینهترین گزینه را با توجه به نیاز شبکه و بودجه خود انتخاب کنند. پس از خرید، ارزیابی دقیق محیط شبکه، طراحی سیاستهای امنیتی، تست عملکرد و آموزش تیمها، کلید موفقیت در پیادهسازی فایروال است و خطرات ناشی از انتخاب یا پیکربندی نادرست را به حداقل میرساند.

در نهایت، رعایت توصیههای حرفهای و تمرکز بر ارزیابی جامع، انتخاب هوشمندانه و پیادهسازی دقیق، باعث میشود که فایروال سختافزاری نه تنها به یک ابزار امنیتی، بلکه به یک ستون محکم و قابل اعتماد در ساختار امنیت شبکه تبدیل شود. این رویکرد به سازمانها امکان میدهد با اطمینان کامل، شبکه خود را در برابر تهدیدات فعلی و آینده محافظت کنند و سرمایهگذاری در امنیت اطلاعات، بازده واقعی و ارزشمند داشته باشد.

سوالات متداول:

۱. فایروال سختافزاری چیست و چه تفاوتی با فایروال نرمافزاری دارد؟

فایروال سختافزاری یک دستگاه مستقل با منابع پردازشی اختصاصی است که میتواند حجم بالای ترافیک شبکه را بدون افت عملکرد مدیریت کند. برخلاف فایروال نرمافزاری که روی سرورها یا سیستمهای عمومی نصب میشود، فایروال سختافزاری توانایی اعمال سیاستهای پیچیده امنیتی، IPS، DPI و مدیریت متمرکز تهدیدات را دارد.

۲. چرا سرمایهگذاری روی فایروال سختافزاری ضروری است؟

با افزایش حملات سایبری و پیچیدگی شبکهها، فایروال سختافزاری نقش خط دفاعی اصلی را ایفا میکند. این دستگاهها نه تنها تهدیدهای شناختهشده، بلکه حملات پیشرفته و هدفمند را شناسایی و مهار میکنند و عملکرد شبکه را بهینه نگه میدارند.

۳. چه معیارهایی برای انتخاب فایروال مناسب اهمیت دارد؟

مهمترین معیارها شامل نوع فایروال (NGFW یا UTM)، ظرفیت پردازشی، ویژگیهای امنیتی پیشرفته، قابلیت مقیاسپذیری، پشتیبانی از VPN و کاربران دورکار، و کیفیت پشتیبانی برند است. بررسی این معیارها تضمین میکند فایروال با نیاز شبکه همخوانی داشته باشد.

۴. فایروالهای NGFW و UTM چه تفاوتی با هم دارند؟

NGFW برای شبکههای بزرگ و حساس طراحی شده و قابلیت تحلیل عمیق بستهها، شناسایی تهدیدات پیشرفته و اعمال سیاستهای پیچیده امنیتی را دارد. UTM یک راهکار یکپارچه برای شرکتهای کوچک و متوسط است که امکانات فایروال، ضدویروس، IPS و VPN را در یک دستگاه ارائه میدهد و سادهتر مدیریت میشود.

۵. آیا نصب فایروال سختافزاری پیچیده است؟

پیادهسازی فایروال نیازمند ارزیابی دقیق شبکه، طراحی سیاستهای امنیتی و پیکربندی دقیق است. با رعایت مراحل استاندارد شامل تحلیل نیازها، بررسی زیرساخت، طراحی قوانین، آزمون عملکرد و آموزش تیمها، نصب فایروال کاملاً قابل مدیریت است و عملکرد بهینه ارائه میدهد.

جهت هرگونه مشاوره در زمینه خرید تجهیزات شبکه با ما تماس بگیرید کارشناسان ما آماده پاسخگویی به شما هستند.